Virus PIF/Starter atau yang lebih dikenal dengan virus shortcut membuat kesal korbannya dengan banyak sekali shortcut yang dibuat oleh virus tersebut. Repotnya, kalau cara penanganan virus ini tak tepat maka ia malah akan kembali lagi, lagi dan lagi.

Berikut ini beberapa cara dari analis virus Vaksincom MG Lat untuk menghentikan banjir shortcut yang diakibatkan virus ini:

1. Sebelumnya matikan dulu proses system restore.

2. Matikan proses dari file Wscript yang terletak di C:\Windows\System32, dengan cara menggunakan tools seperti CProcess, HijackThis atau dapat juga menggunakan Task Manager dari Windows.

3. Setelah dimatikan proses dari Wscript tersebut, kita harus men-delete atau me-rename dari file tersebut agar tidak digunakan untuk sementara oleh virus tersebut.

Sebagai catatan, kalau kita me-rename dari file Wscript.exe tersebut dengan otomatis, maka akan dikopikan lagi di folder tersebut. Oleh sebab itu, kita harus mencari di mana file Wscript.exe yang lainnya, biasanya ada di C:\Windows\$NtServicePackUninstall$, C:\Windows\ServicePackFiles\i386.

Tidak seperti virus-virus VBS lainnya, kita bisa mengganti Open With dari file VBS menjadi Notepad, virus ini berextensi MDB yang berarti adalah file Microsoft Access. Jadi Wscript akan menjalankan file DATABASE.MDB seolah-olah dia adalah file VBS.

4. Delete file induknya yang ada di C:\Documents and Settings\\My Documents\database.mdb, agar setiap kali komputer dijalankan tidak akan me-load file tersebut. Dan jangan lupa kita buka juga MSCONFIG, disable perintah yang menjalankannya.

5. Sekarang kita akan men-delete file-file Autorun.INF. Microsoft.INF dan Thumb.db. Caranya, klik tombol START, ketik CMD, pindah ke drive yang akan dibersihkan, misalnya drive C:\, maka yang harus kita lakukan adalah:

Ketik C:\del Microsoft.inf /s, perintah ini akan men-delete semua file microsoft.inf di seluruh folder di drive C:. Sementara kalau mau pindah drive tinggal diganti nama drivenya saja contoh: D:\del Microsoft.inf /s.

Untuk file autorun.inf, ketik C:\del autorun.inf /s /ah /f, perintah akan men-delete file autorun.inf (syntax /ah /f) digunakan karena file tersebut memakai attrib RSHA, begitu juga untuk file Thumb.db lakukan juga hal yang sama.

6. Untuk men-delete file-file selain 4 file terdahulu, kita harus mencarinya dengan cara search file dengan ekstensi .lnk ukurannya 1 kb. Pada 'More advanced options' pastikan option 'Search system folders' dan 'Search hidden files and folders' keduanya telah dicentang.

Harap berhati-hati, tidak semua file shortcut / file LNK yang berukuran 1 kb adalah virus, kita dapat membedakannya dari ikon, size dan tipenya. Untuk shortcut yang diciptakan virus ikonnya selalu menggunakan icon 'folder', berukuran 1 kb dan bertipe 'shortcut'. Sedangkan folder yang benar harusnya tidak memiliki 'size' dan tipenya adalah 'File Folder'.

7. Fix registry yang sudah diubah oleh virus. Untuk mempercepat proses perbaikan registry salin script dibawah ini pada program 'notepad' kemudian simpan dengan nama 'Repair.inf'. Jalankan file tersebut dengan cara:

- Klik kanan repair.inf

- Klik Install

[Version]

Signature="$Chicago$"

Provider=Vaksincom Oyee

[DefaultInstall]

AddReg=UnhookRegKey

DelReg=del

[UnhookRegKey]

HKLM, Software\CLASSES\batfile\shell\open\command,,,"""%1"" %*"

HKLM, Software\CLASSES\comfile\shell\open\command,,,"""%1"" %*"

HKLM, Software\CLASSES\exefile\shell\open\command,,,"""%1"" %*"

HKLM, Software\CLASSES\piffile\shell\open\command,,,"""%1"" %*"

HKLM, Software\CLASSES\regfile\shell\open\command,,,"regedit.exe "%1""

HKLM, Software\CLASSES\scrfile\shell\open\command,,,"""%1"" %*"

HKLM, SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, Shell,0, "Explorer.exe"

HKLM, SYSTEM\ControlSet001\Control\SafeBoot, AlternateShell,0, "cmd.exe"

HKLM, SYSTEM\ControlSet002\Control\SafeBoot, AlternateShell,0, "cmd.exe"

[del]

HKLM,SOFTWARE\Microsoft\Windows\CurrentVersion\Run, Winupdate

HKCU,SOFTWARE\Microsoft\Windows\CurrentVersion\Run, explorer

Semoga Bermanfaat.... Good Luck.

akhirnya...

hari ini sampai d ujung hari puasa....

hari kemenangan sudah menanti kita semuanya...

minal aidzin walfaidzin mohon maaf lahir batin

Peralatan dan media yang di butuhkan:

1.

Kabel UTP

2.

Konektor RJ45

3.

Tang Crimping

4.

LAN Tester

5.

Gunting

Berikut diagram kabel straight:

Urutan Ujung A

1. Putih Orange

2. Orange

3. Putih Hijau

4. Biru

5. Putih Biru

6. Hijau

7. Putih Coklat

8. Coklat

Urutan Ujung B

1. Putih Orange

2. Orange

3. Putih Hijau

4. Biru

5. Putih Biru

6. Hijau

7. Putih Coklat

8. Coklat

Kegunaan:

1. Menghubungkan PC dengan HUB/Switch.

Diagram Kabel Cross

Urutan Ujung A

1. Putih Orange

2. Orange

3. Putih Hijau

4. Biru

5. Putih Biru

6. Hijau

7. Putih Coklat

8. Coklat

Urutan Ujung B

1. Putih Hijau

2. Hijau

3. Putih Orange

4. Putih Coklat

5. Coklat

6. Orange

7. Biru

8. Putih Biru

Kegunaan:

1. Menghubungkan PC ke PC langsung tanpa HUB/Switch.

2. Menghubungkan HUB/Swicth dengan HUB/Switch.

UNtuk Lebih Jelasnya....KliK aja link ini

http://id.istanto.net/2010/02/26/kabel-straight-dan-kabel-cross/

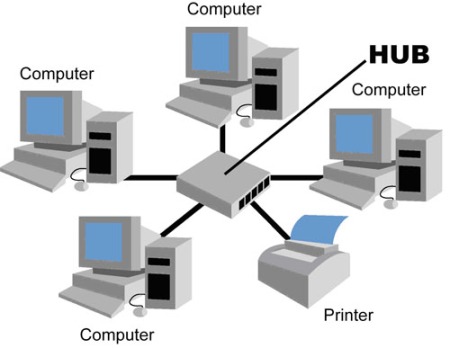

Perbedaan antara jaringan Hub dan Switch:

* Pada jaringan hub semua data yang mengalir di jaringan dapat dilihat/diambil oleh komputer manapun yang ada di jaringan asalakan komputer tersebut merequest data tersebut, kalo tidak direquest ya tidak akan datang.

* Pada jaringan switch hanya komputer yang melakukan pertukaran data yang dapat melihat data tersebut, komputer2 lain tidak berhak merequest data tersebut.

Masalahnya adalah harga dari router hub dan switch tidak berbeda jauh sehingga kebanyakan tempat sekarang sudah menggunakan metode switch yang menyulitkan untuk network hacking.

Hacking ini menggunakan teknik:

* Sniffing

* ARP Poison Routing

Kedua Teknik di atas tidak akan bisa dicegah oleh firewall apapun di komputer korban, dijamin.

Important Note: ARP Poison Routing dapat meyebabkan denial of service (dos) pada salah satu / semua komputer pada network anda

Kelebihan:

* Tidak akan terdeteksi oleh firewall tipe dan seri apapun karena kelemahannya terletak pada sistem jaringan bukan pada komputernya

* Bisa mencuri semua jenis login password yang melalui server HTTP

* Bisa mencuri semua login password orang yang ada di jaringan Hub selama program diaktifkan

* Untuk ARP Poisoning bisa digunakan untuk mencuri password di HTTPS

* Semua programnya free

Kekurangan:

* Untuk jaringan Switch harus di ARP poisoning 1 persatu dan bandwidth anda akan termakan banyak untuk hal itu (kalo inet super cepat ga masalah)

* Ketahuan / tidak oleh admin jaringan di luar tanggung jawab saya

Mulai dari sini anggap bahwa di network dalam kisah ini ada 3 komputer, yaitu:

* Komputer Korban

* Komputer Hacker

* Server

Perbedaan-perbedaan antara jaringan switch dan jaringan hub:

Langkah-langkah pertama:

1. Cek tipe jaringan anda, anda ada di jaringan switch / hub. Jika anda berada di jaringan hub bersyukurlah karena proses hacking anda akan jauh lebih mudah.

2. Download program-program yang dibutuhkan yaitu Wireshark dan Cain&Abel.

Code:

http://www.wireshark.org/download.html

http://www.oxid.it/cain.html

Cara Menggunakan WireShark:

* Jalankan program wireshark

* Tekan tombol Ctrl+k (klik capture lalu option)

* Pastikan isi pada Interfacenya adalah Ethernet Card anda yang menuju ke jaringan, bila bukan ganti dan pastikan pula bahwa “Capture packets in promiscuous mode” on

* Klik tombol start

* Klik tombol stop setelah anda merasa yakin bahwa ada password yang masuk selama anda menekan tombol start

* Anda bisa melihat semua jenis packet yang masuk dan keluar di jaringan (atau pada komputer anda saja jika network anda menggunakan Swtich

* Untuk menganalisis datanya klik kanan pada data yang ingin di analisis lalu klik “Follow TCP Stream” dan selamat menganalisis paketnya (saya tidak akan menjelaskan caranya karena saya tidak bisa )

* Yang jelas dari data itu pasti di dalamnya terdapat informasi2 yang dimasukkan korban ke website dan sebaliknya

Cara di atas hanya berlaku apabila jaringan anda adalah Hub bukan switch

Dari cara di atas anda dapat mengetahui bahwa jaringan anda adalah hub/switch dengan melihat pada kolom IP Source dan IP Destination. Bila pada setiap baris salah satu dari keduanya merupakan ip anda maka dapat dipastikan jaringan anda adalah jaringan switch, bila tidak ya berarti sebaliknya.

Cara Menggunakan Cain&Abel:

* Penggunaan program ini jauh lebih mudah dan simple daripada menggunakan wireshark, tetapi bila anda menginginkan semua packet yang sudah keluar dan masuk disarankan anda menggunakan program wireshark

* Buka program Cain anda

* Klik pada bagian configure

* Pada bagian “Sniffer” pilih ethernet card yang akan anda gunakan

* Pada bagian “HTTP Fields” anda harus menambahkan username fields dan password fields nya apabila yang anda inginkan tidak ada di daftar.

Sebagai contoh saya akan beritahukan bahwa kalo anda mau hack password Friendster anda harus menambahkan di username fields dan passworsd fields kata name, untuk yang lain anda bisa mencarinya dengan menekan klik kanan view source dan anda harus mencari variabel input dari login dan password website tersebut. Yang sudah ada di defaultnya rasanyan sudah cukup lengkap, anda dapat mencuri pass yang ada di klubmentari tanpa menambah apapun.

* Setelah itu apply settingannya dan klik ok

* Di menu utama terdapat 8 tab, dan yang akan dibahas hanya 1 tab yaitu tab “Sniffer” karena itu pilih lah tab tersebut dan jangan pindah2 dari tab tersebut untuk mencegah kebingungan anda sendiri

* Aktifkan Sniffer dengan cara klik tombol sniffer yang ada di atas tab2 tersebut, carilah tombol yang tulisannya “Start/Stop Sniffer”

* Bila anda ada di jaringan hub saat ini anda sudah bisa mengetahui password yang masuk dengan cara klik tab (Kali ini tab yang ada di bawah bukan yang di tengah, yang ditengah sudah tidak usah diklik-klik lagi) “Passwords”

* Anda tinggal memilih password dari koneksi mana yang ingin anda lihat akan sudah terdaftar di sana

* Bila anda ternyata ada di jaringan switch, ini membutuhkan perjuangan lebih, anda harus mengaktifkan APR yang tombolonya ada di sebelah kanan Sniffer (Dan ini tidak dijamin berhasil karena manage dari switch jauh lebih lengkap&secure dari hub)

* Sebelum diaktifkan pada tab sniffer yang bagian bawah pilih APR

* Akan terlihat 2 buah list yang masih kosong, klik list kosong bagian atas kemudian klik tombol “+” (Bentuknya seperti itu) yang ada di jajaran tombol sniffer APR dll

* Akan ada 2 buah field yang berisi semua host yang ada di jaringan anda

* Hubungkan antara alamat ip korban dan alamat ip gateway server (untuk mengetahui alamat gateway server klik start pada komp anda pilih run ketik cmd lalu ketik ipconfig pada command prompt)

* Setelah itu baru aktifkan APR, dan semua data dari komp korban ke server dapat anda lihat dengan cara yang sama.

Anda dapat menjalankan kedua program di atas secara bersamaan (Cain untuk APR dan wireshark untuk packet sniffing) bila ingin hasil yang lebih maksimal.

Password yang bisa anda curi adalah password yang ada di server HTTP (server yang tidak terenkripsi), bila data tersebut ada di server yang terenkripsi maka anda harus mendekripsi data tersebut sebelum memperoleh passwordnya (dan itu akan membutuhkan langkah2 yang jauh lebih panjang dari cara hack ini)

UNTUK LEBIH JELASNYA...KLIK AJA ALAMAT DI BAWAH INI:

http://andthan.wordpress.com/2008/10/24/cara-hacking-via-lan/

Cara Hack Facebook

Kali ini Sahabat Sejati berbagi ilmu Cara Hack Facebook dari percobaan kreatif Hack Facebook seorang teman terhadap situs Facebook yang keren itu Lho. Sebagai solidaritas berbagi ilmu dunia Underground. Jangan ngaku lo hacker, kalo phishing dan skript kediies aja tidak tahu ;) . Sebenarnya kegiatan ini termasuk tingkatan level hacker yang paling bawah. Jika Hack Facebook ingin berkembang menjadi hacker sejati, kreatif dan temukan sesuatu yang baru dan share ilmu serta Cara pengalaman pribadi pada hacker atau orang awam lain.

Ilmu itu tidak ada batas dan temukan sendiri menurut cara Hack Facebook masing2. Abg sebenarnya tidak ingin jika tutorial ini disalahgunakan komunitas. Abg tidak bertanggung jawab atas segala ulah keisengan atau kegiatan kreatif kalian atas penyalahgunaan artikel ini. Sebenarnyatutorial ini murni sebagai wujud edukasi saja. Semoga tips Hack Facebook ini kalian tidak menjadi salah satu korban “kreatif” temen2 abg didunia maya.

Lihat Cara dibawah untuk mengetahui caranya. Syarat menggunakan teknik ini setidaknya sudah harus tahu cara mengupload file ketempat file hostingan situs dan teman/user Facebook cukup awam pengetahuannya ttg security komputer. Gunakan juga social engineering kalian. Jika Cara Hack trik ini tidak berhasil berhasil lwn Hack mungkin adalah seorang pakar komputer dan mungkin bahkan yang sering mengerjai anda dengan software ini. wkwwk. Jangan lupa gunakan saja hostingan yang gratis.

Akhirnya setelah abg resmi mendapat ijin dari komunitas hacker abang diijinkan untuk menyebarkan code Cara Hack Facebook. Tapi jangan dibuat isengnya. Abang sarankan sebelum mengupload filenya ke situs hostingan, nanti sebaiknya baca dulu file notepadnya.

saran:

1. ketiklah alamat situs Cara Hack dengan benar. Jangan sampai ada embel2nya. misal jika mendapatkan alamat situs http://blockedfacebookaccounts.tk/ –> contoh phishing (untuk membuktikannya kamu bisa akses itu situs, sekilas situsnya tampak sama, akan tetapi alamat url berbeda. Waspadalah)

abg udah coba tes phishing ini 100% coba saja akses situs ini:

http://www.sahabatsejati.com/Facebook.htm —>lalu anda masukan id login sembarang dan sembarang password juga, lalu tekan enter

untuk melihat password dan id login anda bisa diakses pada alamat

http://www.sahabatsejati.com/FacebookPasswords.htm –> piye keren ngak abg.

Update: barusan abg cek hasil Cara Hack Facebook, ternyata ada yang laporin itu hasil kerjaan abg ke situs security. Sial, jadi dibanned itu situs kerjaan abg

2. Berhati-hatilah kalau OL di warnet, pastikan tidak dipasang Hack keylogger. Jika terpaksa harus masuk situs yang menggunakan sistem login anda bisa menggunakan softwaee keyboard virtual. Cukup masuk pada klik menu run dan ketikan “osk” tanpa tanda kutip. Nanti akan muncul keyboard digital. Silakan anda login passwordnya mengunakansoftware Hack bawaan window tersebut.

3. Berhati-hatilah karena hacker ada dimana saja dan jangan sampai Facebook Penyebab Malapetaka.

Sebenarnya ada banyak Cara Hack Facebook bertebaran phishing di dunia maya, contohnya anda bisa terapkan juga phishing pada yahoo, gmail, msn, rapidshare, megaupload, dll. Semoga dengan artikel ini bisa membantu sedikit menambah pengetahuan betapa bahayanya situs phishing (fake situs). Salam Cara Hack Facebook dan untuk cara hack chips poker paling mudah bisa klik disini :)

AWAN

Sebab utama

terjadinya awan

Sewaktu naik ke atmosfer atas, udara hangat menyebar dan menjadi dingin.Karena sekarang lebih dingin, udara itu tak dapat lagi menahan uap airnya.Sebagian uap air itu mengembun pada butir-butir debu dalam atmosfer dan membentuk titk-titik air. Titik air kelewat kecil ini melayang di udara. Gerakan udara naik atau arus udara juga menahannya hingga tidak jatuh. Jutaan titik air semacam itu melayang bersama dan membentuk awan.Sewaktu naik ke atmosfer atas, udara pun menjadi dingin dan terbentuklah awan.

Ketika turun dari ketinggian, udara pun menjadi lebih hangat dan awan menghilang. Bentuk awan bermacam-macam. Bentuk awan tergantung pada keadaan cuaca.

Sirokumulus ialah awan tinggi dan kelihatan berkeping-keping

Sirus adalah awan tinggi, lembut dan mirip asap.

Altokumulus ialah awan tengah yang nampak dalam deretan ombak.

Altostratus ialah awan tengah, tembus cahaya hingga matahari tetap tampak.

Nimbostratus adalah awan rendah, tebal dan tanpa bentuk tertentu.

Sratokumulus ialah awan rendah, abu-abu dan nampak berbaris teratur.

Ada berbagai bentuk awan. Bentuk awan sesuai dengan tinggi atau rendahnya tempat awan itu terbentuk. Di tempat paling tinggi terbentuklah awan sirus. Bentuk awan ini mirip benang putih berbulu. Di tempat agak rendah ada awan yang bentuknya mirip kapas. Tetapi bentuk awan tidak hanya disebabkan oleh tinggi atau rendahnya tempat. Angin pun menyebabkan awan beraneka macam bentuknya.

Ada awan tipis dan ada pula awan tebal. Cahaya matahari mudah melewati awan tipis. Oleh sebab itu awan tipis tampak cerah atau putih. Awan yang tebal sulit ditembus cahaya. Bagian-bagian awan yang tertembus cahaya akan berwarna putih. Bagian-bagian yang tidak tertembus cahaya akan berwarna gelap atau hitam.

copyrigth © 2000

Awan itu banyak macam macamnya eah...mau tau ga lebih jelasnya awan??kli aja alamat di bawah ini...

alam.leoniko.or.id/awan.htm

Kini intel mengeluarkan prosesor yang terbarunya...untuk lebih jelasnya silahkan klik /nantahadijah.blogspot.com/2010/01/prosesor-terbaru-intel.html

Macam-macam topologi jaringan pada komputer

Topolgoi Bus

bus

Pada topologi Bus, kedua unjung jaringan harus diakhiri dengan sebuah terminator. Barel connector dapat digunakan untuk memperluasnya. Jaringan hanya terdiri dari satu saluran kabel yang menggunakan kabel BNC. Komputer yang ingin terhubung ke jaringan dapat mengkaitkan dirinya dengan mentap Ethernetnya sepanjang kabel. Linear Bus: Layout ini termasuk layout yang umum. Satu kabel utama menghubungkan tiap simpul, ke saluran tunggal komputer yang mengaksesnya ujung dengan ujung. Masing-masing simpul dihubungkan ke dua simpul lainnya, kecuali mesin di salah satu ujung kabel, yang masing-masing hanya terhubung ke satu simpul lainnya. Topologi ini seringkali dijumpai pada sistem client/server, dimana salah satu mesin pada jaringan tersebut difungsikan sebagai File Server, yang berarti bahwa mesin tersebut dikhususkan hanya untuk pendistribusian data dan biasanya tidak digunakan untuk pemrosesan informasi. Instalasi jaringan Bus sangat sederhana, murah dan maksimal terdiri atas 5-7 komputer. Kesulitan yang sering dihadapi adalah kemungkinan terjadinya tabrakan data karena mekanisme jaringan relatif sederhana dan jika salah satu node putus maka akan mengganggu kinerja dan trafik seluruh jaringan.

* Keunggulan topologi Bus adalah pengembangan jaringan atau penambahan workstation baru dapat dilakukan dengan mudah tanpa mengganggu workstation lain. Kelemahan dari topologi ini adalah bila terdapat gangguan di sepanjang kabel pusat maka keseluruhan jaringan akan mengalami gangguan.

Topologi linear bus merupakan topologi yang banyak dipergunakan pada masa penggunaan kabel Coaxial menjamur. Dengan menggunakan T-Connector (dengan terminator 50ohm pada ujung network), maka komputer atau perangkat jaringan lainnya bisa dengan mudah dihubungkan satu sama lain. Kesulitan utama dari penggunaan kabel coaxial adalah sulit untuk mengukur apakah kabel coaxial yang dipergunakan benar-benar matching atau tidak. Karena kalau tidak sungguh-sungguh diukur secara benar akan merusak NIC (network interface card) yang dipergunakan dan kinerja jaringan menjadi terhambat, tidak mencapai kemampuan maksimalnya. Topologi ini juga sering digunakan pada jaringan dengan basis fiber optic (yang kemudian digabungkan dengan topologi star untuk menghubungkan dengan client atau node.).

Sumber : http://id.wikipedia.org/wiki/Topologi_bus

Topologi Star/Bintang

Dikirim Uncategorized pada Januari 14, 2009 oleh mheethaa15

star

Topologi bintang merupakan bentuk topologi jaringan yang berupa konvergensi dari node tengah ke setiap node atau pengguna. Topologi jaringan bintang termasuk topologi jaringan dengan biaya menengah.

Kelebihan

* Kerusakan pada satu saluran hanya akan mempengaruhi jaringan pada saluran tersebut dan station yang terpaut.

* Tingkat keamanan termasuk tinggi.

* Tahan terhadap lalu lintas jaringan yang sibuk.

* Penambahan dan pengurangan station dapat dilakukan dengan mudah.

Kekurangan

* Jika node tengah mengalami kerusakan, maka seluruh jaringan akan terhenti.

Sumber :http://id.wikipedia.org/wiki/Topologi_bintang

Topologi Ring/Cincin

Dikirim Uncategorized pada Januari 14, 2009 oleh mheethaa15

ring

Topologi cincin adalah topologi jaringan dimana setiap titik terkoneksi ke dua titik lainnya, membentuk jalur melingkar membentuk cincin. Pada topologi cincin, komunikasi data dapat terganggu jika satu titik mengalami gangguan. Jaringan FDDI mengantisipasi kelemahan ini dengan mengirim data searah jarum jam dan berlawanan dengan arah jarum jam secara bersamaan.

Sumber :http://id.wikipedia.org/wiki/Topologi_cincin

Topologi Mesh

Dikirim Uncategorized pada Januari 14, 2009 oleh mheethaa15

mesh

Topologi jaringan ini menerapkan hubungan antar sentral secara penuh. Jumlah saluran harus disediakan untuk membentuk jaringan Mesh adalah jumlah sentral dikurangi 1 (n-1, n = jumlah sentral). Tingkat kerumitan jaringan sebanding dengan meningkatnya jumlah sentral yang terpasang. Dengan demikian disamping kurang ekonomis juga relatif mahal dalam pengoperasiannya.

Sumber : http://id.wikipedia.org/wiki/Topologi_mesh

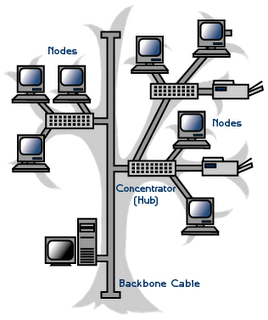

Topologi Tree

Dikirim Uncategorized pada Januari 14, 2009 oleh mheethaa15

tree

Topologi Jaringan Pohon (Tree) Topologi jaringan ini disebut juga sebagai topologi jaringan bertingkat. Topologi ini biasanya digunakan untuk interkoneksi antar sentral denganhirarki yang berbeda. Untuk hirarki yang lebih rendah digambarkan pada lokasi yang rendah dan semakin keatas mempunyai hirarki semakin tinggi. Topologi jaringan jenis ini cocok digunakan pada sistem jaringan komputer .

Pada jaringan pohon, terdapat beberapa tingkatan simpul (node). Pusat atau simpul yang lebih tinggi tingkatannya, dapat mengatur simpul lain yang lebih rendah tingkatannya. Data yang dikirim perlu melalui simpul pusat terlebih dahulu. Misalnya untuk bergerak dari komputer dengan node-3 kekomputer node-7 seperti halnya pada gambar, data yang ada harus melewati node-3, 5 dan node-6 sebelum berakhir pada node-7. Keungguluan jaringan model pohon seperti ini adalah, dapat terbentuknya suatu kelompok yang dibutuhkan pada setiap saat. Sebagai contoh, perusahaan dapat membentuk kelompok yang terdiri atas terminal pembukuan, serta pada kelompok lain dibentuk untuk terminal penjualan. Adapun kelemahannya adalah, apabila simpul yang lebih tinggi kemudian tidak berfungsi, maka kelompok lainnya yang berada dibawahnya akhirnya juga menjadi tidak efektif. Cara kerja jaringan pohon ini relatif menjadi lambat.

Sumber : http://id.wikipedia.org/wiki/Topologi_pohon

Topologi Linier

Dikirim Uncategorized pada Januari 14, 2009 oleh mheethaa15

linier

Jaringan komputer dengan topologi linier biasa disebut dengan topologi linier bus, layout ini termasuk layout umum. Satu kabel utama menghubungkan tiap titik koneksi (komputer) yang dihubungkan dengan konektor yang disebut dengan T Connector dan pada ujungnya harus diakhiri dengan sebuah terminator. Konektor yang digunakan bertipe BNC (British Naval Connector), sebenarnya BNC adalah nama konektor bukan nama kabelnya, kabel yang digunakan adalah RG 58 (Kabel Coaxial Thinnet). Installasi dari topologi linier bus ini sangat sederhana dan murah tetapi maksimal terdiri dari 5-7 Komputer.

Tipe konektornya terdiri dari

1. BNC Kabel konektor —> Untuk menghubungkan kabel ke T konektor.

2. BNC T konektor —> Untuk menghubungkan kabel ke komputer.

3. BNC Barrel konektor —> Untuk menyambung 2 kabel BNC.

4. BNC Terminator —> Untuk menandai akhir dari topologi bus.

Keuntungan dan kerugian dari jaringan komputer dengan topologi linier bus adalah :

* Keuntungan, hemat kabel, layout kabel sederhana, mudah dikembangkan, tidak butuh kendali pusat, dan penambahan maupun pengurangan terminal dapat dilakukan tanpa mengganggu operasi yang berjalan.

* Kerugian, deteksi dan isolasi kesalahan sangat kecil, kepadatan lalu lintas tinggi, keamanan data kurang terjamin, kecepatan akan menurun bila jumlah pemakai bertambah, dan diperlukan Repeater untuk jarak jauh.

Untuk lebih jelasnya silahkan klik di bawah ini

chintcha

proses terjadinya manusia melalui beberapa tahap bulan.untuk lebuh detailnya silahkanklik di bawah ini:

Jaringan komputer adalah sebuah kumpulan komputer, printer dan peralatan lainnya yang terhubung dalam satu kesatuan. Informasi dan data bergerak melalui kabel-kabel atau tanpa kabel sehingga memungkinkan pengguna jaringan komputer dapat saling bertukar dokumen dan data, mencetak pada printer yang sama dan bersama-sama menggunakan hardware/software yang terhubung dengan jaringan. Setiap komputer, printer atau periferal yang terhubung dengan jaringan disebut node. Sebuah jaringan komputer dapat memiliki dua, puluhan, ribuan atau bahkan jutaan node.

Daftar Isi:

Konsep jaringan komputer lahir pada tahun 1940-an di Amerika dari sebuah proyek pengembangan komputer MODEL I di laboratorium Bell dan group riset Harvard University yang dipimpin profesor H. Aiken. Pada mulanya proyek tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang harus dipakai bersama. Untuk mengerjakan beberapa proses tanpa banyak membuang waktu kosong dibuatlah proses beruntun (Batch Processing), sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan dengan kaidah antrian.

Ditahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya super komputer, maka sebuah komputer mesti melayani beberapa terminal (lihat Gambar 1) Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk jaringan (network) komputer diaplikasikan. Pada sistem TSS beberapa terminal terhubung secara seri ke sebuah host komputer. Dalam proses TSS mulai nampak perpaduan teknologi komputer dan teknologi telekomunikasi yang pada awalnya berkembang sendiri-sendiri.